Par Whitney Webb – Le 4 janvier 2020 – Source Mint Press

Journée d’élection présidentielle de 2020 : 32 Américains morts, plus de 200 blessés, la loi martiale est déclarée et l’élection elle-même est annulée. Même si cet horrible scénario ressemble surtout à l’intrigue d’un film hollywoodien, il est pourtant le résultat final d’une récente simulation enquêtant sur la préparation des responsables américains du Federal Bureau of Investigation (FBI), du ministère de la sécurité intérieure (DHS) et des services secrets américains à contrer des « éléments nuisibles » cherchant à saper la prochaine élection présidentielle.

Cette simulation n’a pas été organisée par le gouvernement mais par une société privée ayant des liens étroits avec des services de renseignement étrangers et nationaux, société qui est également financée par des investisseurs ayant des liens visibles avec des personnes qui pourraient en bénéficier, si un résultat électoral aussi catastrophique devenait réalité.

Note du Saker Francophone 1re partie d'une enquête en 3 volets qui seront publiés, aujourd'hui, demain et après demain à 10h00.

Depuis la dernière élection présidentielle de 2016, une grande partie des discussions ont porté sur la question de l’ingérence étrangère de la part d’États rivaux des États-Unis, comme la Russie, même si la Chine est devenue le nouvel « interférant » choisi par les médias d’entreprise américains à l’approche des élections de 2020. Bien que le temps ait révélé que bon nombre des allégations d’ingérence dans les élections de 2016 n’étaient pas aussi importantes qu’on le prétendait au départ, les articles à répétition publiés par les médias au sujet de menaces étrangères envers la démocratie et les processus électoraux américains – que ces dernières soient réelles ou imaginaires – a indéniablement créé un climat de peur.

Ces craintes ont depuis lors été exploitées par les groupes néoconservateurs et le complexe militaro-industriel américain, qui ne sont guère connus pour leur amour des processus démocratiques, pour offrir une série de solutions toutes faites à ces menaces, en sapant de fait les principaux piliers de la démocratie américaine que sont notamment les enquêtes indépendantes et les machines à voter.

Des médias et des groupes qui s’inquiétaient pourtant fréquemment de l’ingérence de la Russie, de la Chine ou d’autres États rivaux dans la démocratie américaine ont largement ignoré le rôle d’un État comme Israël et ses efforts visant à influencer les dernières élections américaines de 2016 et à s’ingérer dans de nombreuses élections en Afrique, en Amérique latine et en Asie, depuis lors.

En conséquence de ce climat de peur, il n’est guère surprenant que les médias d’entreprise aient vanté la récente simulation d’élection de 2020 qui s’est pourtant soldée par un échec lamentable pour les responsables américains, l’annulation de l’élection américaine et l’imposition de la loi martiale. Pourtant, aucun des articles écrits au sujet de l’exercice n’a noté que l’entreprise, nommée Cybereason, qui a géré la simulation est dirigée par d’anciens membres de l’unité 8200, une unité de renseignement militaire israélienne conseillée par d’anciens et actuels hauts responsables des services de renseignement militaire israéliens et de la CIA. En outre, elle est financée par le principal fabricant d’armes et entrepreneur gouvernemental américain, Lockheed Martin, et par des institutions financières ayant des liens clairs et directs avec le prince héritier saoudien Mohammed bin Salman et le conseiller de la Maison-Blanche et gendre du président, Jared Kushner. Le fait que le PDG de Cybereason, Lior Div, ait ouvertement admis qu’il considère son travail à Cybereason comme « la continuité » de son service dans l’appareil de renseignement israélien n’est pas non plus mentionné dans les articles médiatiques au sujet de cette simulation d’élection.

Comme Cybereason prévoit d’organiser d’autres simulations en coopération avec des agences fédérales à l’approche des élections américaines, une exploration plus approfondie de cette société, de ses liens avec les services de renseignement et les entrepreneurs militaires aux États-Unis et en Israël et de ses liens financiers avec les principaux alliés de Trump, tant au pays qu’à l’étranger, semble justifiée.

Dans cette série en trois parties, MintPress explorera non seulement ces aspects mais aussi combien de technologies utilisées par les « éléments nuisibles » dans cette simulation d’élection ont été développées et perfectionnées, non pas par des États américains rivaux, mais par des sociétés et des start-up israéliennes ayant des liens évidents avec l’appareil du renseignement de ce pays.

Il faut également noter que Cybereason est secrètement devenu un fournisseur majeur de logiciels pour le gouvernement et l’armée américains grâce à son partenariat direct avec Lockheed Martin, après la décision de cette dernière d’ouvrir un bureau au nouveau centre de cyber-opérations de l’armée israélienne dans le désert du Néguev. En examinant tous ces éléments s’imbriquant les uns dans les autres, on se rend compte que les simulations de Cybereason visant à évaluer la façon dont les responsables fédéraux américains réagissent aux situations de crise le jour des élections ont un motif potentiellement sinistre.

Comprendre « l’opération Blackout »

Début novembre, une équipe de « hackers » travaillant pour l’entreprise privée Cybereason, fondée en Israël mais installée aux États-Unis, a mené une simulation pour l’élection présidentielle de 2020 avec des membres de diverses agences américaines, à savoir le DHS, le FBI et les services secrets américains. La simulation a été organisée par Cybereason et le cabinet d’avocats Venable. Les agences américaines présentes ont été invitées et ne semblent pas avoir payé pour y participer.

La simulation, intitulée « Operation Blackout », s’est déroulée dans un état fictif appelé « Adversaria » et a opposé des « pirates éthiques » de Cybereason à une équipe de responsables fédéraux et locaux. Les équipes adversaires étaient supervisées par une « équipe blanche » composée de membres du personnel de Cybereason et d’Ari Schwartz – un ancien membre du Conseil national de sécurité de la Maison-Blanche et du National Institute of Standards and Technology (NIST) – qui établissait les règles de la simulation et décidait en dernier ressort de son résultat. M. Schwartz a également travaillé pour le Center for Democracy and Technology (CDT), un important bailleur de fonds du logiciel ElectionGuard de Microsoft.

L’opération Blackout n’a pas impliqué de pirates informatiques visant les logiciels ou les machines de vote, mais s’est plutôt concentrée sur les infrastructures civiles et des opérations psychologiques contre les citoyens américains dans l’État fictif, le jour de l’élection. L’équipe de hackers était dirigée par le co-fondateur de Cybereason, Yonathan Striem-Amit, un ancien entrepreneur pour les agences gouvernementales israéliennes et un ancien agent de l’unité d’élite 8200 du renseignement militaire israélien, mieux connue pour ses cyber-offensives contre d’autres gouvernements.

« Dans un pays aussi fragmenté que les États-Unis, le nombre de personnes nécessaires pour influencer une élection est étonnamment faible », a déclaré M. Striem-Amit à Quartz, au sujet de l’exercice. « Nous avons essayé de créer des ravages et de montrer aux forces de l’ordre que la protection du processus électoral est bien plus qu’une protection de la machine de vote. »

L’équipe de Streim-Amit a complètement dévasté les forces de l’ordre américaines dans l’opération Blackout en causant non seulement le chaos mais aussi en assassinant de nombreux civils. Les pirates informatiques ont pris le contrôle des bus de la ville, les faisant s’écraser dans les files d’attente de civils aux bureaux de vote, tuant 32 personnes et en blessant plus de 200. Ils ont également pris le contrôle des feux de circulation de la ville afin de provoquer des accidents de la circulation, utilisé des « deepfakes » pour mener des opérations psychologiques sur la population et créé de fausses alertes à la bombe en se faisant passer pour le groupe terroriste ISIS, qui a d’ailleurs ses propres liens avec les services de renseignement israéliens. Les réseaux de télécommunications et les organes d’information dans les États fictifs ont également été piratés et inondés de « deepfakes » visant à répandre la désinformation et la panique parmi les citoyens américains.

L’équipe de supervision, composée d’employés de Cybereason et de l’ancien membre du NSC, Ari Schwartz, a décidé que le résultat du face-à-face entre le hacker et les équipes de maintien de l’ordre était l’annulation pure et simple de l’élection de 2020, la déclaration de la loi martiale par les autorités, l’augmentation de la peur du public concernant le terrorisme et des allégations de collusion du gouvernement américain avec un acteur étranger. Cybereason a déclaré qu’elle mènera bientôt une autre simulation d’élection avec les autorités fédérales, avant l’élection de 2020.

Compte tenu du déroulement de la simulation, il est évident qu’elle est très éloignée de la portée réelle de la prétendue ingérence étrangère lors de l’élection de 2016, ingérence qui aurait été la motivation de l’opération Blackout. En effet, l’ampleur de l’ingérence russe dans les élections de 2016 s’est élevée à 100 000 dollars de publicités Facebook étalés sur trois ans, dont 25 % n’ont jamais été vues par le public, et l’accusation que des acteurs étatiques russes étaient responsables de la fuite de courriels provenant de la candidate démocrate à la présidence de l’époque, Hillary Clinton, et du Comité national démocratique (DNC). En revanche, l’opération Blackout est allée bien au-delà de toute « ingérence étrangère » observée ou même imaginée en rapport avec les élections de 2016 et ressemble à une attaque terroriste visant les élections plus qu’à une tentative secrète de manipuler leurs résultats.

Plusieurs publications grand public ont couvert l’opération Blackout, mais n’ont pas noté que la société qui en est à l’origine a des liens étroits avec des services de renseignement étrangers et des gouvernements ayant une histoire documentée de manipulation d’élections, dans le monde entier, y compris les élections américaines de 2016.

Quartz a qualifié l’exercice d’important pour « se préparer à toutes les possibilités en 2020 », ce qui « est devenu une tâche urgente pour les régulateurs et les forces de l’ordre américaines ». De même, CyberScoop a traité la simulation « d’exercice sophistiqué pour aider à sécuriser le vote ». Les autres articles ont adopté la même position.

Une série de simulations

Dans les semaines qui ont suivi la simulation des élections à Washington, Cybereason a répété le même exercice à Londres, cette fois avec des membres de l’agence de renseignement britannique GCHQ, du ministère des Affaires étrangères du Royaume-Uni et de la police métropolitaine. L’équipe chargée de faire respecter la loi lors de l’exercice, qui comprenait des responsables britanniques, était dirigée par un employé de Cybereason – Alessandro Telami, qui travaillait auparavant pour l’Agence de communication et d’information de l’OTAN (NCI). Comme pour la simulation précédente réalisée aux États-Unis, Cybereason ne semble pas avoir facturé les agences gouvernementales britanniques pour leur participation à l’exercice.

Cybereason a commencé, sans grande fanfare, à faire la promotion de scénarios électoraux extrêmes avant l’élection de 2016. La première mention de ces tactiques étudiées par Cybereason apparaît dans un billet de blog de septembre 2016 écrit par le PDG de la société et ancien entrepreneur du gouvernement israélien, Lior Div, un ancien chef de file des cyberattaques offensives pour l’unité d’élite 8200 de l’IDF et un ancien chef de groupe de développement de la société israélo-américaine controversée Amdocs.

Div écrivait, dans ce billet, que les pirates informatiques peuvent cibler les élections américaines en « pénétrant les ordinateurs qui font fonctionner les systèmes d’éclairage de la circulation et en interférant avec ceux qui se trouvent autour des bureaux de vote pour créer des embouteillages massifs», en « piratant les sociétés qui s’occupent des élections » et en « ciblant la couverture en direct des élections sur les chaînes de télévision câblées ou en réseau ». Un autre billet, daté d’octobre 2016, ajoutait d’autres tactiques d’ingérence telles que « couper l’électricité dans les bureaux de vote » et « perturber l’esprit d’un électeur ».

Deux ans plus tard, Cybereason organisait sa première simulation d’ingérence électorale, en vantant les mérites de ces mêmes tactiques, à Boston. Cette simulation s’est concentrée sur les réactions locales et de l’État face à de telles attaques et Cybereason, basé à Boston, avait invité des représentants de l’État et des autorités locales du Massachusetts ainsi que des policiers de Boston et un ancien commissaire de police à participer. « Des comptes Twitter diffusant de fausses nouvelles, la désactivation des caméras en circuit fermé d’une ville, le piratage de voitures et d’applications de navigation et le ciblage du centre d’appel 911 par une attaque DDoS» ont été utilisés dans la simulation, qui a vu les « pirates éthiques » de Cybereason tenter de perturber le jour des élections. La couverture médiatique de la simulation l’a présentée comme une préparation nécessaire pour contrer les menaces « russes » à la démocratie américaine. Comme les simulations plus récentes, la fausse élection a été annulée et la confiance des électeurs dans le processus électoral dévastée.

En juillet dernier, Cybereason a mené pour la première fois une simulation similaire avec des représentants du FBI, du DHS et des services secrets. Cette simulation, qui a également eu lieu à Boston, fut remarquablement similaire à celle qui s’était déroulée en novembre. Un agent du renseignement ayant participé à l’exercice de juillet a qualifié la simulation de « très réaliste ». Un autre a affirmé que la simulation était une façon d’appliquer les « leçons tirées du 11 septembre » en empêchant le gouvernement de faire preuve d’un « manque d’imagination » qui, selon ces fonctionnaires, a été la raison de son incapacité à déjouer les attaques du 11 septembre. L’armée américaine avait pourtant simulé un scénario dans lequel des terroristes faisaient crasher des avions sur le Pentagone moin

s d’un an avant les attaques du 11 septembre.

Les participants du gouvernement, le personnel de Cybereason et les médias n’ont cessé de vanter l’importance de ces simulations pour sécuriser les élections contre des menaces extrêmes, menaces qui – à ce jour – ne se sont jamais matérialisées. Après tout, ces exercices ne sont que des simulations de possibilités et, même si ces possibilités semblent peu plausibles ou improbables, il est important d’être préparé à toute éventualité.

Mais qu’en serait-il si les personnes mêmes derrière ces simulations et les investisseurs qui les financent avaient l’habitude de s’ingérer dans les élections ? Les liens profonds de Cybereason avec les services de renseignements israéliens, qui ont un passé documenté d’espionnage agressif et d’ingérence électorale aux États-Unis et dans plusieurs pays du monde, justifient un examen plus approfondi des motifs possibles de ces entreprises et de la myriade de conflits d’intérêts qui deviennent possible en leur donnant un accès sans précédent au cœur de la démocratie américaine.

Que fait Cybereason ?

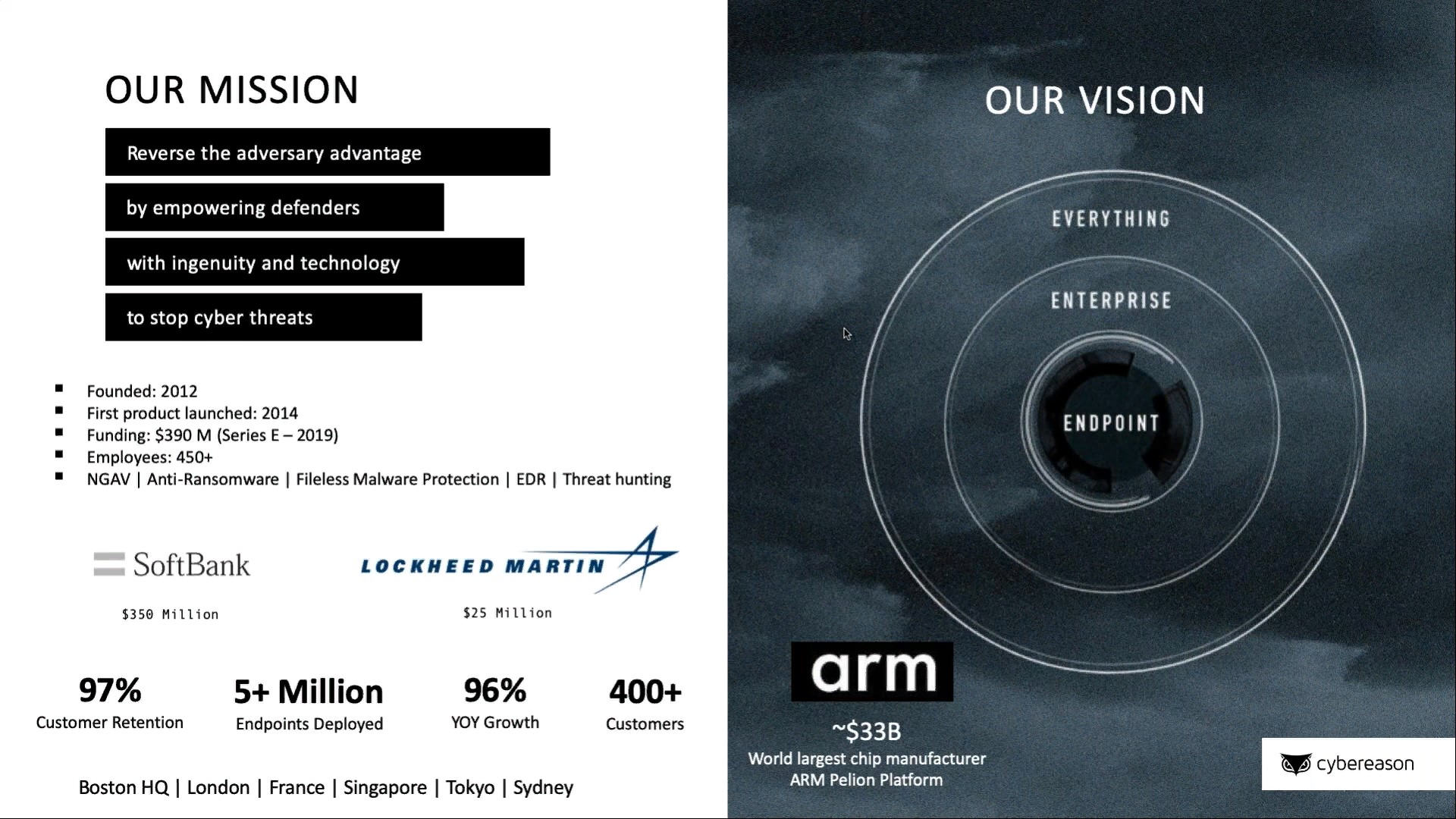

L’intérêt de Cybereason pour des événements terroristes pendant les élections semble hors de son champ d’action étant donné que l’entreprise se concentre sur la vente de solutions technologiques de cybersécurité comme des logiciels de protection contre les virus et les chantages, des logiciels qui seraient peu efficaces contre le type de menace rencontré dans les simulations de l’entreprise le jour des élections.

Cybereason est souvent décrite comme offrant aux entreprises et aux gouvernements une plate-forme technologique de défense complète qui combine un antivirus de nouvelle génération avec détection et réponse aux points d’entrée (EDR), ce qui permet à l’entreprise de répondre aux virus et logiciels malveillants typiques ainsi qu’aux attaques sophistiquées et complexes. La plate-forme fait un usage intensif de l’intelligence artificielle (AI) et du cloud computing et utilise spécifiquement les services Web d’Amazon (AWS), qui sont utilisés par une litanie de sociétés privées comme par les agences de renseignements américaines.

Alors que de nombreuses plate-formes de cybersécurité combinent l’antivirus et l’antimalware avec l’EDR et l’IA, Cybereason affirme que leur passé militaire est ce qui les distingue de la concurrence. Ils se présentent comme offrant « une combinaison de compétences acquises dans l’armée et de machines apprenant sur le Cloud pour la détection et la réponse aux points d’entrées » et citent activement le fait que la plupart de leurs employés sont d’anciens membres de l’Unité 8200 comme preuve qu’ils « appliquent un point de vue militaire à la cybersécurité et la sécurité des entreprises ».

En 2018, l’ancien directeur principal pour le renseignement de Cybereason, Ross Rustici, en décrivait la plate-forme comme suit :

Nos fondateurs sont d'anciens agents des services secrets israéliens qui ont travaillé du côté offensif. Ils voulaient en gros construire un outil qui les attraperait eux-mêmes. Nous suivons le modèle Killchain initié par Lockheed Martin [maintenant un investisseur majeur dans Cybereason] et essayons d'interrompre chaque étape une fois qu'un intrus est à l'intérieur d'un réseau cible.

Lior Div, le PDG de Cybereason a ainsi décrit à Forbes la différence entre la plate-forme de sa société et celle des anciens leaders du marché :

La vieille garde des sociétés d'antivirus comme Symantec et McAfee installait quelque chose pour bloquer les points d'entrées et vous deviez faire beaucoup [de surveillance] pour vous assurer de ne pas être attaqué. Nous sommes arrivés avec une approche différente pour voir l'entreprise dans son ensemble et exploiter l'IA pour pouvoir identifier de manière totalement autonome où se trouvent les attaquants et ce qu'ils font.

Ainsi, si l’on examine objectivement le produit de Cybereason et son marketing, il semble que le seul élément novateur du système de l’entreprise soit le grand nombre d’anciens agents de renseignement militaire qu’elle emploie et la mise au point d’un modèle précédemment élaboré et automatisé pour l’engagement, l’élimination et la prévention des menaces.

Le succès de Cybereason semble donc être dû à ses liens importants avec les secteurs privé et public, en particulier en Israël, et à ses investisseurs qui ont injecté des millions dans les activités de l’entreprise, permettant à cette société de se développer et de revendiquer rapidement une position dominante sur les marchés technologiques émergents, tels que l’Internet des objets (IoT) et les systèmes de santé avancés.

Une capture d’écran pendant la simulation.

Le financement considérable qu’elle a reçu de sociétés comme Lockheed Martin et Softbank, entre autres, l’a également aidé à étendre sa présence internationale des États-Unis à l’Europe, Israël, l’Asie et l’Amérique latine, entre autres. Notamment, bien que Cybereason soit ouverte au sujet de ses investisseurs et du montant de financement qu’elle reçoit de chacun, elle est extrêmement secrète sur ses résultats financiers en tant qu’entreprise et refuse de divulguer son chiffre d’affaires annuel, entre autres indicateurs. L’importance des principaux investisseurs de Cybereason dans le contexte des simulations électorales de l’entreprise et ses liens avec les services de renseignement israéliens et américains (le point central de cet article) seront abordés dans la deuxième partie.

Cybereason comprend également une branche de recherche sur la sécurité appelée Nocturnus, actuellement dirigée par un ancien officier de l’Unité 8200. Nocturnus sera examinée plus en détail dans la deuxième partie de cette série, car elle fonctionne essentiellement comme une société de renseignement privée dans le secteur technologique, a été à l’origine de plusieurs accusations récentes et a attribué des piratages présumés à des acteurs étatiques, comme la Chine et la Corée du Nord. Pour l’instant, il est important de garder à l’esprit que Nocturnus utilise le « réseau mondial des millions de terminaux » de Cybereason pour sa collecte de renseignements et ses recherches, c’est-à-dire les terminaux de chaque appareil auquel le logiciel de Cybereason a accès.

Compte tenu de ce que Cybereason fournit en tant qu’entreprise, leur intérêt à offrir gratuitement des simulations d’élections aux représentants du gouvernement semble étrange. En effet, dans les simulations organisées par Cybereason pour les fonctionnaires américains, l’entreprise a peu de possibilités de commercialiser ses produits logiciels étant donné que la simulation n’impliquait pas du tout d’infrastructure de vote électronique et que les acteurs malveillants ont plutôt eu recours à des infox, à la désinformation et à des attaques terroristes pour atteindre leurs objectifs. Pourquoi alors cette entreprise serait-elle si intéressée à évaluer la réaction des forces de l’ordre américaines à de telles crises le jour des élections s’il n’y a pas d’argument de vente à en tirer ? Bien que certains puissent soutenir que ces simulations sont un effort altruiste de la part de l’entreprise, une enquête sur les fondateurs de l’entreprise et les liens de celle-ci avec les organismes de renseignement laisse penser que ce n’est probablement pas le cas.

Les gens derrière Cybereason

Cybereason a été créée en 2012 par trois Israéliens, qui ont tous servi ensemble en tant qu’officiers dans l’unité d’élite de renseignement technologique et de transmissions des Forces de défense israéliennes, qui est le plus souvent appelée Unité 8200. L’unité 8200 a fait l’objet de plusieurs rapports d’enquête de la part de MintPress au cours de l’année écoulée, portant sur ses liens avec l’industrie technologique.

L’unité 8200 est une unité d’élite du corps de renseignement israélien qui fait partie de la Direction du renseignement militaire des FDI et qui s’occupe principalement du renseignement sur les transmissions, de la surveillance, de la cyberguerre et du décryptage de codes. Elle est également bien connue pour sa surveillance des civils palestiniens et pour l’utilisation de communications interceptées à des fins de chantage afin de se procurer des informateurs parmi les Palestiniens vivants sous occupation en Cisjordanie.

L’unité est souvent décrite comme l’équivalent israélien de la NSA et Peter Roberts, chercheur principal au Royal United Services Institute de Grande-Bretagne, l’a décrite dans une interview donnée au Financial Times comme « probablement la plus grande agence de renseignement technique au monde et se situant au même niveau que la NSA dans tous les domaines sauf celui de l’échelle ». Notamment, la NSA et Unit 8200 ont collaboré à de nombreux projets, dont les plus connus sont le virus Stuxnet et le malware Duqu.

Étant donné le caractère secret du travail effectué par l’Unité 8200, il est difficile de savoir exactement ce que les cofondateurs de Cybereason ont fait lorsqu’ils servaient dans cette unité controversée. Cependant, une brève biographie de l’actuel PDG et cofondateur de la société, Lior Div, indique que « Div a servi comme commandant [de l’Unité 8200] et a mené certaines des plus grandes campagnes de cyber-offensive au monde contre des nations et des groupes cybercriminels. Pour ses réalisations, il a reçu la Médaille d’honneur, la plus haute distinction accordée aux membres de l’Unité 8200″. (c’est nous qui soulignons).

Après avoir occupé des postes de direction au sein de l’Unité 8200, les trois co-fondateurs de Cybereason ont travaillé pour des sociétés privées de technologie ou de télécommunications basées en Israël et ayant un passé d’espionnage agressif contre le gouvernement américain.

Les co-fondateurs de Cybereason, Yonathan Striem Amit (Directeur de la Technologie de Cybereason) et Yossi Naar (Directeur Visionnaire de Cybereason) ont tous deux travaillé pour Gita Technologies, peu avant de fonder Cybereason avec un ancien de l’Unité 8200, Lior Div. Gita, selon les archives publiques, est une filiale de Verint Systems, anciennement connue sous le nom de Comverse Infosys.

Verint/Comverse a été initialement financé par le gouvernement israélien et a été fondé par Jacob « Kobi » Alexander, un ancien agent du renseignement israélien qui était recherché par le FBI pour près de trois douzaines d’accusations de fraude, vol, mensonge, corruption, blanchiment d’argent et autres crimes pendant plus d’une décennie jusqu’à ce qu’il soit finalement extradé vers les États-Unis et qu’il plaide coupable pour certaines de ces accusations, en 2016.

Malgré ses antécédents de corruption et de connexions avec des services de renseignement étrangers, Verint/Comverse a été engagé par l’Agence de sécurité nationale (NSA) pour créer des portes dérobées dans tous les grands systèmes de télécommunications américains et les grandes entreprises technologiques, notamment Facebook, Microsoft et Google. Dans un article sur l’accès de Verint à l’infrastructure technologique américaine paru dans Wired, on peut lire ce qui suit :

Dans un aveu rare et franc à Forbes, le général de brigade à la retraite Hanan Gefen, ancien commandant de l'unité très secrète 8200, la NSA israélienne, a noté l'influence de son ancienne organisation sur Comverse, qui possède Verint, ainsi que sur d'autres sociétés israéliennes qui dominent le marché américain de l'écoute et de la surveillance. "Prenons par exemple NICE, Comverse et Check Point, trois des plus grandes sociétés de haute technologie, elles ont toutes été directement influencées par l’unité technologique 8200", a déclaré Gefen.

Des agents fédéraux ont signalé des violations systémiques au ministère de la Justice, au FBI, à la DEA, au département d’État et à la Maison-Blanche depuis les années 1990, violations qui, selon eux, remontaient toutes à deux sociétés : Comverse/Verint et Amdocs. L’autre co-fondateur et actuel PDG de Cybereason, Lior Div, travaillait pour Amdocs en tant que chef du groupe de développement de la société.

Après avoir quitté Amdocs, Div a fondé une société appelée Alfatech. Alfatech prétend publiquement se spécialiser dans les « services professionnels de chasseurs de têtes et de recrutement de qualité », mais elle n’a pas de site Web fonctionnel. Malgré sa déclaration publique de mission, les rapports des médias israéliens qui mentionnent Alfatech la décrivent comme « une société de services pour la cybersécurité travaillant pour les agences gouvernementales israéliennes ». Aucune raison n’a été donnée pour expliquer le décalage évident entre les affirmations de l’entreprise et celles des médias.

Div a quitté Alfatech en 2012 pour fonder Cybereason aux côtés de Striem-Amit et Naar. Dans une interview que Div a donnée à TechCrunch plus tôt dans l’année, il a déclaré que son travail à Cybereason est « la continuité de six années de formation et de service qu’il a passées à travailler avec l’unité 8200 de l’armée israélienne (c’est nous qui soulignons) « . Div était un commandant de haut niveau de l’Unité 8200 et a « mené certaines des plus grandes campagnes de cyber-offensive contre des nations et des groupes cybercriminels » pendant son séjour. TechCrunch a noté que « après son passage dans l’armée, Div a travaillé pour le gouvernement israélien comme entrepreneur privé en opérations de piratage informatique de rétro-ingénierie », une référence à son travail chez Alfatech.

Des liens encore plus profonds avec le renseignement

Non seulement les propres cofondateurs de Cybereason ont des liens considérables avec le gouvernement israélien, les services de renseignements israéliens et les entreprises privées liées aux renseignements, mais il semble également que le travail de Cybereason lui-même soit directement lié aux renseignements israéliens.

La société publie périodiquement des rapports d’une faction secrète de la société appelée le Cybereason Intelligence Group ou CIG. La seule description de la composition du CIG disponible sur le site Internet de Cybereason est la suivante :

Le Cybereason Intelligence Group a été créé avec la mission unique de fournir un contexte aux acteurs les plus sophistiqués de la menace. Les membres du groupe comprennent des experts en cybersécurité et en sécurité internationale de diverses agences gouvernementales, y compris l'Unité 8200 des Forces de défense israéliennes, qui se consacre à la conduite de cyberopérations offensives. Leur but premier est d'examiner et d'expliquer le Qui et le Pourquoi des cyberattaques, afin que les entreprises et les individus puissent mieux s’en protéger (c'est nous qui soulignons).

On ne sait pas combien de membres composent le CIG et si ses membres sont des employés des seules agences gouvernementales israéliennes, ou s’il comprend des fonctionnaires du gouvernement américain ou d’autres gouvernements. Toutefois, ce qui est clair, c’est qu’il est composé entièrement de fonctionnaires du gouvernement, ce qui inclut des membres actifs de l’Unité 8200, et que le but du groupe est de publier des rapports qui rejettent le blâme des cyberattaques sur des acteurs étatiques et non étatiques. Il n’est peut-être pas surprenant que la grande majorité des rapports du CIG publiés par Cybereason portent exclusivement sur la Russie et la Chine. Lorsqu’il est question des cyber-menaces des États-nations en général, le site Web de Cybereason ne mentionne que la Chine, la Corée du Nord, l’Iran et la Russie, qui sont tous des États rivaux du gouvernement américain. Il est à remarquer que le gouvernement d’Israël – répertorié comme une « menace majeure d’espionnage » pour les institutions financières et les agences fédérales américaines par la NSA américaine – est absent des discussions de Cybereason sur les acteurs étatiques.

En plus du CIG, la branche de recherche sur la cybersécurité de Cybereason, Nocturnus, comprend plusieurs anciens de l’Unité 8200 et d’anciens contractants des services de renseignement militaire et du gouvernement israélien et a attribué la responsabilité de plusieurs piratages récents à des acteurs étatiques. Il a également affirmé avoir découvert d’autres piratages de ce type, mais a refusé de les divulguer publiquement en raison de la nature « sensible » des piratages et des entreprises concernées.

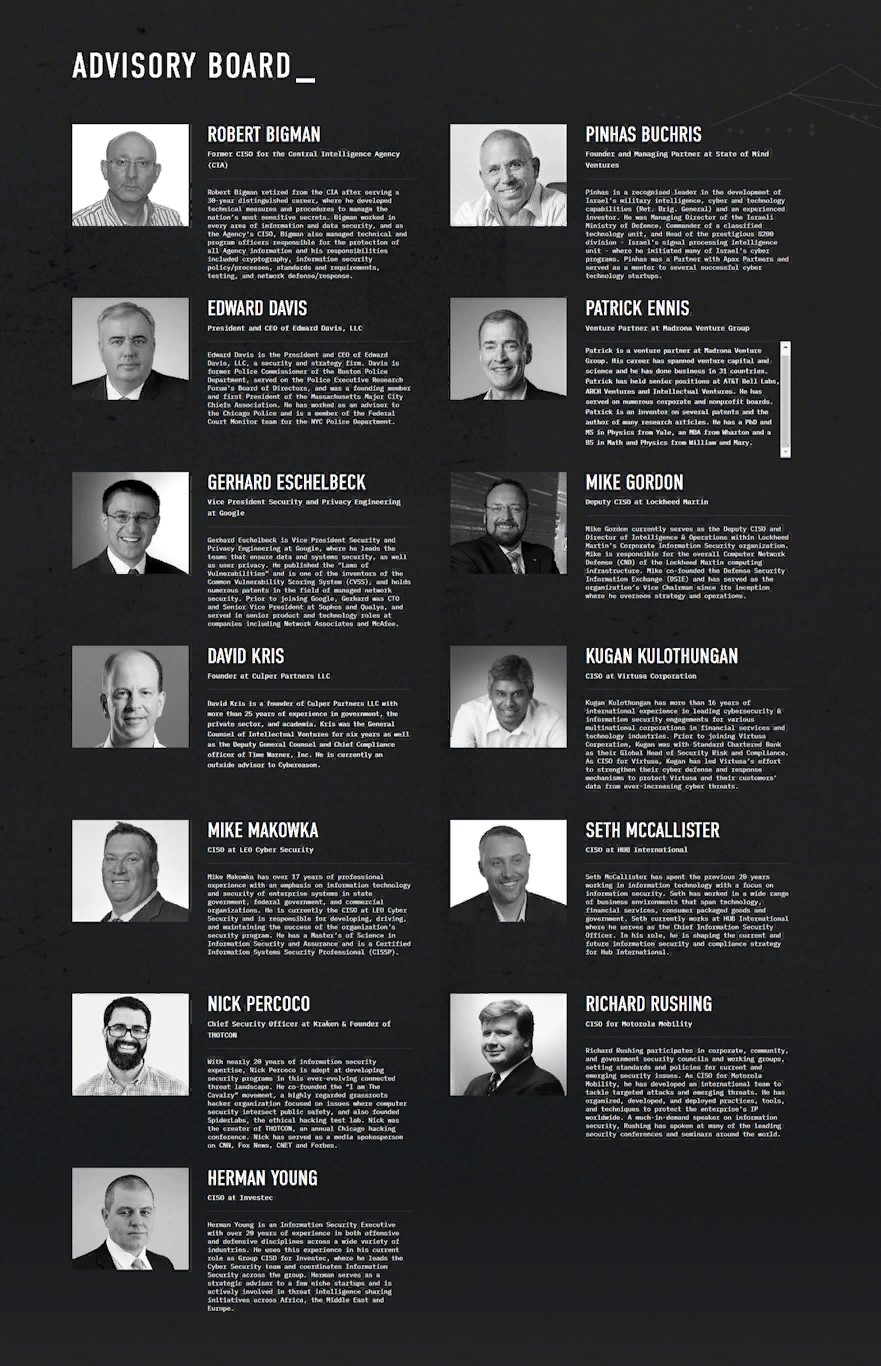

D’autres indices sur les liens de Cybereason avec les services de renseignement d’État peuvent être trouvés dans son conseil consultatif. Robert Bigman, l’ancien chef de la sécurité de l’information (CISO) de la Central Intelligence Agency (CIA) qui a supervisé le programme d’« engagement des partenaires commerciaux » de l’agence d’espionnage (c’est-à-dire les alliances avec le secteur technologique privé), est une figure clé du conseil consultatif de la société. Selon sa biographie, M. Bigman « a contribué à presque toutes les politiques et normes techniques de la communauté du renseignement en matière de sécurité de l’information et a donné de nombreux exposés au Conseil national de sécurité, au Congrès et aux commissions présidentielles. En reconnaissance de son expertise et de ses contributions, Bigman a reçu de nombreux prix de la CIA et du Director of National Intelligence ».

Le conseil consultatif de Cybereason

Il n’est pas mentionné dans sa biographie publiée sur son propre site web, ni sur celui de Cybereason, que Bigman est également conseiller d’une autre société technologique israélienne, Sepio Systems. Le président de Sepio, Tamir Pardo, se décrit lui-même comme un « leader » dans l’industrie de la cybersécurité et ancien directeur du Mossad israélien. Sepio est financée par une société de capital-risque fondée par les créateurs de la controversée société israélienne de technologie d’espionnage NSO Group, qui a reçu une série de reportages négatifs dans la presse après que son logiciel ait été vendu à plusieurs gouvernements qui l’utilisaient pour espionner les dissidents et les militants des droits de l’homme.

En plus de Bigman, le conseil consultatif de Cybereason comprend Pinchas Buchris, l’ancien chef de l’Unité 8200 et ancien directeur général de l’IDF. Tout comme Bigman, la biographie de Buchris omet de mentionner qu’il siège au conseil d’administration de Carbyne911, aux côtés de l’ancien Premier ministre israélien Ehud Barak et de Nicole Junkerman, tous deux associés bien connus du délinquant sexuel lié au renseignement, Jeffery Epstein. Epstein lui-même a versé au moins un million de dollars à Carbyne, une société israélienne qui cherche à gérer tous les centres d’appel 911 aux États-Unis au niveau national et qui a des liens étroits avec l’administration Trump. Plus d’informations sur Carbyne et ses liens avec les services de renseignements israéliens et américains, ainsi que sur ses liens avec les politiques de prévention du crime qui seront mises en place en 2020 par le Département de la Justice des États-Unis, peuvent être trouvées dans ce rapport MintPress du début de l’année. Étant donné que les simulations de Cybereason le jour de l’élection impliquent l’effondrement simulé de la fonctionnalité du centre d’appel 911, les liens de Buchris avec Cybereason et Carbyne911 sont significatifs.

Un autre conseiller remarquable de Cybereason est l’ancien commissaire de la police de Boston, Edward Davis. Davis a fortement promu les inquiétantes simulations électorales de Cybereason et a même participé directement à l’une d’entre elles. Il était également commissaire de police du département de police de Boston au moment de l’attentat du marathon de Boston et a supervisé les conditions de la loi quasi-martiale imposées à la ville pendant la chasse à l’homme des auteurs présumés de cet attentat (qui avaient eux-mêmes une relation assez étrange avec le FBI). Cela est remarquable étant donné que les simulations de Cybereason se sont terminées par l’imposition de la loi martiale à la ville fictive utilisée dans l’exercice

Cybereason compte également plusieurs conseillers qui occupent des postes de direction au sein de puissantes entreprises américaines qui sont aussi – incidemment – des entrepreneurs du gouvernement américain. Il s’agit notamment du vice-président de la sécurité et de la confidentialité chez Google et du directeur adjoint de la sécurité de l’information (CISO) de Lockheed Martin et celui de Motorola. Motorola et Lockheed Martin utilisent tous deux le logiciel de Cybereason et ce dernier est également un important investisseur dans l’entreprise. De plus, comme nous l’expliquerons dans la deuxième partie de cet article, Lockheed Martin a utilisé sa position privilégiée en tant que principal entrepreneur privé du gouvernement américain pour promouvoir l’utilisation généralisée des logiciels de Cybereason auprès des organismes gouvernementaux américains, dont le Pentagone.

Bien plus qu’une société de cybersécurité

Étant donné les liens profonds et durables entre Cybereason et les services de renseignement israéliens et ses connexions croissantes avec l’armée et les services de renseignement américains par le biais de son embauche de hauts fonctionnaires de la CIA et de son partenariat avec Lockheed Martin, il convient de se demander si ces inquiétantes simulations d’élections pourraient servir un but ultérieur et, si oui, qui en bénéficierait. Alors que certains aspects concernant les conflits d’intérêts évidents en relation avec l’élection de 2020 et Cybereason seront discutés dans la deuxième partie, cet article conclura en examinant la possibilité que Cybereason agisse comme une société écran pour les services de renseignement israéliens en se basant sur l’histoire de ce pays qui a ciblé les États-Unis par le biais de sociétés technologiques privées et sur les propres caractéristiques douteuses de Cybereason.

Tout d’abord, la société Cybereason présente plusieurs bizarreries. Son co-fondateur et PDG déclare ouvertement qu’il considère le travail de Cybereason comme la continuité de son service dans les renseignements militaires israéliens. De plus, lui et les autres fondateurs de la société – après avoir quitté l’Unité 8200 – sont allés travailler pour des sociétés technologiques israéliennes qui sont connues pour espionner les agences fédérales américaines pour le compte du gouvernement israélien.

De plus, comme mentionné précédemment, Cybereason a recherché d’anciens officiers de renseignement de la CIA et de l’Unité 8200 pour son équipe de direction et son conseil d’administration. La société elle-même fonctionne également comme une société de renseignement privée par l’intermédiaire de CIG et de Nocturnus, qui emploient toutes deux d’anciens et actuels agents de renseignement, et ont fait des déclarations importantes concernant l’attribution de cybercrimes spécifiques à des acteurs étatiques. Il semble très probable que ces affirmations soient influencées par ces mêmes agences de renseignement qui se targuent d’entretenir des liens étroits avec Cybereason. De plus, l’accès de Nocturnus au réseau « mondial » de terminaux de Cybereason en fait une société privée de collecte de renseignements, car elle recueille et analyse les données de tous les appareils qui exécutent les logiciels de Cybereason.

Mais ce qui est encore plus révélateur, c’est que le gouvernement israélien a une politique ouverte d’externalisation des activités liées au renseignement vers le secteur privé, en particulier le secteur technologique du pays. Comme MintPress l’a déjà signalé, cette tendance a été reconnue publiquement pour la première fois par Israël en 2012, l’année même où Cybereason a été fondée par d’anciens officiers du renseignement militaire israélien qui travaillaient alors pour des entrepreneurs privés du gouvernement israélien (Alfatech) ou des sociétés privées connues pour avoir des liens avec le renseignement israélien, dont Verint/Comverse.

Comme l’indique un article sur le phénomène paru dans le média israélien The Calcalist :

Israël siphonne les activités cybernétiques de son appareil de défense nationale vers des sociétés privées. Depuis 2012, les projets cybernétiques et de renseignement qui étaient auparavant réalisés en interne par l'armée israélienne et les principales branches du renseignement israélien sont transférés à des sociétés qui, dans certains cas, ont été établies dans ce but précis.

La politique d’Israël consistant à brouiller les frontières entre le secteur public et le secteur privé en matière de cybersécurité et de collecte de renseignements a même fait l’objet d’une mention occasionnelle dans les médias grand public, comme dans cet article de 2018 de Foreign Policy :

Israël, pour sa part, a choisi de combattre le problème à l'échelle de l'État en reliant les sphères publique et privée, parfois littéralement. Le cyberhub du pays, situé dans la ville de Beersheba, au sud du pays, abrite non seulement le campus des nouvelles technologies de l'armée israélienne, mais aussi un parc d'entreprises de haute technologie, le centre de cyber-recherche de l'université Ben-Gourion du Néguev et la Direction nationale israélienne de cybernétique, qui relève directement du bureau du Premier ministre. "Il y a un pont entre les deux, physiquement ", a expliqué Gabriel Avner, un consultant en sécurité.

Notamment, un an avant que Lockheed Martin n’investisse dans Cybereason et ne s’associe à cette entreprise, la société d’armement américaine avait ouvert un bureau au cybercentre public-privé de l’armée de défense israélienne à Beersheba. Lors de la cérémonie d’inauguration du bureau de Lockheed à Beersheba, le PDG de la société, Marilyn Hewson, déclarait :

La consolidation des unités techniques des FDI dans de nouvelles bases dans la région du désert du Néguev est une transformation importante des capacités informatiques d'Israël... En installant un nouveau bureau dans la capitale du Néguev, nous sommes bien placés pour travailler en étroite collaboration avec nos partenaires israéliens et nous sommes prêts à : accélérer l'exécution des projets, réduire les risques des programmes et partager notre expertise technique en formant et en développant les talents du pays.

Une autre preuve de cette fusion public-privé est la façon dont deux des agences de renseignement israéliennes, le Shin Bet et le Mossad, ont récemment lancé respectivement une aide aux jeunes pousses privées et un fonds de capital-risque de haute technologie. L’aide du Shin Bet, appelé Xcelerator, rend généralement publics ses investissements dans des sociétés privées, tandis que Libertad Ventures du Mossad refuse de divulguer les sociétés technologiques et les jeunes pousses dans lesquelles il investit. Les anciens directeurs du Mossad et du Shin Bet ont eux-mêmes décrit ces sociétés de renseignement comme des jeunes pousses, montrant clairement à quel point la ligne de démarcation entre renseignement d’État et entreprise privée a été brouillée dans le contexte de l’industrie technologique israélienne et plus particulièrement dans son industrie de la cybersécurité.

Plusieurs analystes ont souligné les avantages de déléguer des opérations de cyber-espionnage à des entreprises privées, dont Sasha Romanosky, ancien conseiller en cyberpolitique au ministère de la Défense et analyste actuel à la RAND Corporation. Romanosky a noté en 2017 que les entreprises privées de renseignement et de cybersécurité « ne sont pas nécessairement confrontées aux mêmes contraintes ou répercussions potentielles » que leurs homologues publiques lorsqu’il s’agit de désigner le responsable d’une cyberattaque, par exemple. De plus, l’externalisation des objectifs ou des missions de renseignement à des entreprises privées donne à un gouvernement une possibilité de déni plausible si les activités ou les liens de cette entreprise privée en matière d’espionnage sont rendus publics.

En outre, les services de renseignement israéliens utilisent depuis longtemps des sociétés technologiques privées à des fins d’espionnage, notamment contre les États-Unis. Si Amdocs et Verint/Comverse ont déjà été mentionnés comme ayant été utilisés par l’État d’Israël de cette façon, d’autres sociétés privées ont également été utilisées pour commercialiser dans le monde entier des logiciels ayant pour toile de fond les renseignements israéliens. L’exemple le plus connu est sans doute la vente et la distribution en masse du logiciel vérolé PROMIS, qui a été longuement discuté dans plusieurs rapports récents de MintPress News.

Étant donné les liens de Cybereason avec les services de renseignement et l’historique des services de renseignement israéliens qui ont placé des portes dérobées dans ses logiciels, il est utile de souligner que le produit principal de Cybereason, sa plateforme de défense antivirus et réseau, offre une opportunité majeure d’espionnage. Blake Darché, un ancien opérateur de la N.S.A., a déclaré au New York Times en 2017 que les programmes antivirus, dont la plateforme de défense de Cybereason, sont « l’ultime porte dérobée », ajoutant qu’elle « fournit un accès à distance cohérent et fiable qui peut être utilisé à toutes fins, du lancement d’une attaque destructrice à la conduite d’espionnage sur des milliers, voire des millions d’utilisateurs ». On ne sait pas si une société comme Cybereason utiliserait ses logiciels à de telles fins, bien que la société reconnaisse que son service de cybersécurité recueille des renseignements de tous les systèmes qui utilisent ses logiciels et qu’elle emploie actuellement des fonctionnaires de l’Unité 8200 en service actif et travaille avec eux par l’intermédiaire de la CIG. Cela est remarquable car la principale tâche de l’Unité 8200 pour le renseignement militaire israélien est le renseignement sur les transmissions, c’est-à-dire la surveillance.

Cependant, la raison pour laquelle une entreprise comme Cybereason s’intéresse tant à la sécurité des élections américaines est plus mystérieuse, surtout lorsque les services de renseignements israéliens et les entreprises privées liées aux renseignements israéliens ont été pris ces dernières années à s’ingérer dans les élections du monde entier, y compris celles des États-Unis.

Whitney Webb

Traduit par Wayan, relu par Kira pour le Saker Francophone

Ping : 1905 : La fin de l’hégémonie de l’Homme Blanc ? – Le Saker Francophone – DE LA GRANDE VADROUILLE A LA LONGUE MARGE